Seguridad en AWS: por qué no es solo “activar servicios”, sino diseñar correctamente

Cuando una organización migra o nace en AWS, suele aparecer una suposición peligrosa: que la seguridad es principalmente una cuestión de habilitar servicios suficientes en la consola.

“Si activamos WAF, GuardDuty, Security Hub y algunas reglas administradas, deberíamos estar cubiertos”.

Esta idea es comprensible… y profundamente equivocada.

AWS ofrece uno de los conjuntos de capacidades de seguridad más completos de la industria. Sin embargo, ninguna herramienta —por avanzada que sea— puede compensar una arquitectura mal diseñada. En la práctica, la postura de seguridad de un entorno cloud está determinada mucho más por sus decisiones arquitectónicas que por la cantidad de servicios activados.

Este patrón se repite tanto en startups como en organizaciones con plataformas complejas y cientos de aplicaciones en producción.

El problema estructural: la seguridad llega tarde

En muchos proyectos, la historia es casi siempre la misma:

- Se diseña y se construye la aplicación.

- Se despliega a producción

- El negocio crece, la plataforma se vuelve crítica

- Aparece una auditoría, un incidente o un requisito de cumplimiento.

- Recién entonces se intenta “endurecer” la plataforma

El resultado suele ser una superposición de controles reactivos sobre una base que nunca fue pensada con la seguridad como requisito fundamental. Se corrigen los síntomas visibles, pero no se elimina la causa raíz.

AWS no te hace seguro: te da el material para construir seguridad

AWS es, por diseño, extraordinariamente flexible. Esa misma flexibilidad permite construir tanto arquitecturas sólidas y bien aisladas como entornos frágiles, difíciles de entender y aún más difíciles de defender.

Con exactamente los mismos servicios es posible crear:

- Plataformas con segmentación clara, límites de confianza bien definidos y mínimo privilegio real

- O entornos planos, con dependencias implícitas, permisos excesivos y superficies de ataque innecesarias.

La diferencia no está en qué servicios se usan, sino en cómo se ensamblan y bajo qué principios.

El espejismo de la “seguridad activada”

Es común encontrar entornos que cuentan con:

- AWS WAF y conjuntos de reglas administradas

- Servicios de detección como GuardDuty y Security Hub

- Centralización de registros en CloudWatch o S3

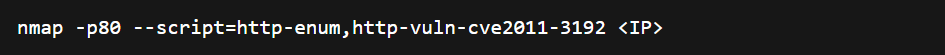

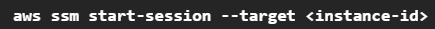

Y aún así presentan críticas de debilidades, por ejemplo:

- API sin controles adecuados de autorización a nivel de objeto o propiedad (BOLA / BOPLA)

- Roles IAM con permisos ampliamente sobredimensionados

- Segmentación de red deficiente o inexistente

- Recursos internos expuestos sin una necesidad real

- Ausencia de control efectivo del tráfico de salida

- Grandes volúmenes de troncos que nadie revisa de forma sistemática

El resultado es una percepción de control, no una postura de seguridad robusta.

Donde realmente se decide la seguridad: en el diseño

La seguridad de una plataforma en AWS se define mucho antes del primer despliegue, al responder preguntas como:

- ¿Qué ocurre si este componente se ve comprometido?

- ¿Hasta dónde puede propagarse ese compromiso?

- ¿Qué relaciones de confianza existen entre servicios y son realmente necesarios?

- ¿Dónde se valida la autorización: en el perímetro, en la API, en la capa de negocio?

- ¿Cuál es el impacto máximo aceptable de un fallo o una intrusión?

Si estas preguntas no forman parte del proceso de diseño, los controles añadidos después siempre serán paliativos.

Seguridad como propiedad intrínseca de la arquitectura.

Una arquitectura bien diseñada:

- Contiene los incidentes en lugar de amplificarlos.

- Reducir la superficie de ataque de manera estructural.

- Aplicar el principio de mínimo privilegio de forma coherente

- Segmentas funciones, redes y responsabilidades

- Asume que los fallos ocurrirán… y los aísla por diseño

En este contexto, los servicios de seguridad de AWS dejan de ser un intento de compensación y pasan a ser aceleradores de una buena arquitectura.

El cambio de mentalidad que separa equipos maduros de equipos reactivos

❌ “¿Qué servicio de seguridad nos falta activar?”

✅ “¿Qué sucede si este componente falla o está comprometido?”

Esta diferencia de enfoque separa a los equipos que simplemente operan infraestructura de los que diseñan plataformas resilientes y seguras para la construcción.

Conclusión

AWS no es inseguro.

Pero ninguna plataforma es más segura que su arquitectura.

En la nube, la seguridad:

- No se compra

- No se activa

- Se diseña

Y cuanto antes forme parte del diseño, menor será el costo —técnico, operativo y reputacional— de operar la plataforma en el futuro.