Del caos al control: Cómo la IA transforma la operación diaria

Parte 1

¿No les ha pasado que deben escribir un artículo, ensayo, trabajo y no saben que titulo colocarle al escrito? El titulo debe ser llamativo y debe generar curiosidad en el lector para atraerlo. Pues bien, ahí la primera aplicabilidad de la IA en nuestro tema de hoy. Le pregunté, textualmente lo siguiente:

“quiero un título llamativo para un post acerca de la aplicabilidad de IA en la resolución de problemas en la operación diaria de una entidad. Problemas en los sistemas de gestión institucional”

Así, nació el título del presente post. Quise iniciar con este ejemplo básico para entrar en contexto.

En los 15 años que llevo desempeñándome en el ámbito de la gestión tecnológica tanto en entidades privadas como públicas, muchas veces he enfrentado situaciones o problemillas a los que a veces por no comprender del todo el motivo de que se presenten, llamamos “caprichos tecnológicos”. Los que habitualmente desempeñan funciones técnicas, seguramente comprenderán de lo que hablo.

Si bien la IA empezó a tomar fuerza en la década de 2010, realmente fue en el 2022 con el boom del ChatGPT, que se viralizo y dió inicio a la adopción masiva de IA generativa por el público general. Es decir, estamos hablando de poco menos de 3 años. Hoy día observamos como en prácticamente todo lo que manejamos han incluido la IA. Los sistemas operativos por ejemplo Windows, ya incluyen en sus programas preinstalados, la IA (copilot), el whatapp, ya viene con un chat de IA (Meta IA), y ni hablar de los asistentes virtuales, que ya vienen con IA hace algún tiempo (ejemplo Siri y Alexa).

En el entorno de los sistemas de información en una entidad, se manejan diversos componentes y servicios tecnológicos, tales como servidores de dominio, archivos, red estructurada, servicio de internet, servicios de red, cortafuegos, red inalámbrica, y equipos de usuario final, por mencionar algunos. En el día a día de un administrador de sistemas se presentan errores, fallos en los servicios o dispositivos, e incluso daños físicos que afectan la operación, y muchas veces nos enfrentamos a verdaderos desafíos que ponen a funcionar nuestro lado creativo y resiliente en medio de la crisis.

Hace algún tiempo, buscar respuesta a un problema en la red, un error en el servidor, y hasta un fallo en el sistema operativo de una máquina, significaba invertir horas y algunas veces días de trabajo y no siempre se lograba resolver el problema (se aprendía a lidiar con ello).

Hoy día la IA a facilitado en gran medida estos asuntos. Consultar a la IA por algo que queramos resolver, nos ahorra demasiado tiempo ya que la IA hace todas las consultas pertinentes y nos da la información resumida, concreta y lo mejor, mas de una manera de resolverlo. Dejándonos de esta forma mas tiempo para la toma de decisiones y tiempo valioso para invertir en nuevas ideas, proyectos, o a otras áreas que requieran más atención o reingeniería.

Entrando en materia, quiero contarles como en un día con la IA al rescate, me libré de dos problemillas que llevaban mucho tiempo dándome lidia.

Hace algún tiempo implementé un servidor de dominio que utilizo principalmente para servicios de directorio activo, archivos, y DNS. Con el tiempo, el servidor empezó a mostrar 5 minutos de atraso en la hora del sistema. Naturalmente, se refleja en todos los equipos de usuarios del directorio activo, cuando inician sesión.

Pero ¿que son 5 minutos? No es mucha la diferencia, podía lidiar con eso. Sin embargo, nunca falta el usuario que manifieste inquietud con respecto a la hora de su equipo (principalmente la hora de salida). Si bien 5 minutos no hace gran diferencia, en varias ocasiones hice lo propio como revisar la zona horaria del servidor, validar que estableciera la hora automáticamente, hasta el idioma y la región. Todas las comprobaciones que haría uno como administrador de sistemas. Realizaba los ajustes, guardaba y listo. El problema, es que a los 3 o 4 días, volvía y aparecía el inconveniente. Sin que se reiniciara, sin que se apagara. Este tipo de inconvenientes, antes de la IA generativa, fueron muchas búsquedas en la web, videotutoriales, pruebas y ajustes que funcionaban un tiempo y luego volvía a pasar. Sin embargo, haciendo honor a la verdad, no era el tipo de problema que me quitara el sueño. La operación del día a día no daba espacio para dedicarme a investigar demasiado a fondo a hacer pruebas en vivo y en directo. Recordemos que era un servidor en operación en una entidad, el cual no podía estar bajando y subiendo servicios, reiniciando o actualizando a cualquier hora. Es de eso servicios 7/24 (los servidores no descansan). Eso sin mencionar que cada día trae su propio afán como dice un versículo bíblico y en la operación diaria de una empresa o entidad, esto es una realidad. Lo urgente muchas veces opaca lo importante y nos dedicamos a apagar incendios.

En este punto se preguntarán… ¿cómo fue que resolví el problema? Pues bien, antes de llegar a esa respuesta, debo decirles que comenté la situación con un par de colegas y me botaron algunas ideas. Una de ellas fue configurar mi cortafuegos como servidor NTP (Network time Protocol) o en su defecto montar mi propio servidor NTP. Ambas opciones claramente resolverían mi problema, el asunto era cuanto tiempo requería para hacer todas esas configuraciones, pruebas y en el segundo caso (montar un Servidor NTP) ¿qué infraestructura usuaria?, al ver todo eso solo pensaba… ¿por 5 minutos?

Pues bien, un día me cayó de golpe una situación que me hizo reflexionar y ver lo trascendental que son 5 minutos. Que pasa si en tu empresa tienen una licitación para la compra de unos bienes y servicios. Toda licitación tiene sus condiciones jurídicas, técnicas y financieras. De igual forma, cuentan con unas condiciones muy estrictas del tiempo, modo y lugar en que los oferentes se presenten. Pues bien, unas de esas condiciones estrictas es el día y la hora de recepción de esas ofertas.

Creo que ya imaginan hacia donde va el hilo conductor. Qué pasa si mi empresa está en una licitación donde la hora de recepción de las ofertas es hasta las 4:00 pm y el oferente Pepito Pérez me envía su oferta a las 4:05 minutos (después del tiempo establecido) pero como mi sistema tiene 5 minutos de atrasado, me llega a las 4:00 pm y la valido. Por su parte el oferente Juan Castro envió su oferta a las 3:30 pm. Resulta que, en la evaluación de las ofertas, Pepito Pérez, gana la licitación por que obtuvo mayor puntaje en la experiencia. Entonces pregunto, ¿consideras que Juan Castro demandaría el proceso si supiera que su contendor envío su propuesta 5 minutos más tarde de lo establecido? Naturalmente! y tendría toda la razón.

La primera reflexión que insto a hacer es, cuando algo no funciona correctamente o no hace lo que debe hacer bien, esta mal. No importa si según nuestro criterio es mucho, poquito o insignificante.

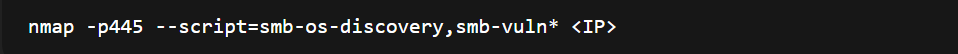

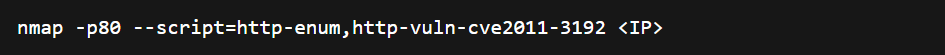

Volviendo a la solución del caso del servidor, si bien no contaba con el tiempo de hacer grandes cambios y configuraciones en mi red, si quede con el termino NTP en mi cabeza, ahí fue cuando acudí a la IA. Invertí unas 2 o 3 horas a realizar unos pasos que me dio y con eso resolví un problema que venia aplazando hace mucho tiempo, pero que al caer en cuenta de temas legales en que se podría ver envuelta la entidad, me obligué a sacar el tiempo.

Si quieres saber como resolví este asunto y el otro que aún no he contado, no te pierdas la segunda parte de este post, que en poco tiempo estará disponible.

Por: Arianis Livingston Martinez

0 1