CREACIÓN DE UN TÚNEL IPSEC CON EQUIPOS FORTIGATE SITIO A SITIO

Los túneles IPsec se implementan cuando se necesita proteger la comunicación entre dos redes o dispositivos a través de una conexión segura y cifrada. Se utilizan comúnmente en redes privadas virtuales (VPNs) para garantizar la confidencialidad, integridad y autenticidad de los datos transmitidos.

El modo túnel de IPsec cifra todo el paquete IP, incluyendo los datos y las cabeceras, encapsulándolo en un nuevo paquete IP para su enrutamiento. Este método es ideal para comunicaciones entre redes, como túneles seguros entre routers o conexiones de un ordenador a una red a través de Internet.

Para efectos de este post/instructivo, haremos de cuenta que tenemos una empresa Colombiana llamada Mar Caribe. Mar Caribe cuenta con una sede en la ciudad de Cartagena, y otra en Barranquilla. Ambas sedes deben compartir ciertos recursos de la red y se requiere establecer conexión entre ellas de manera segura. Teniendo en cuenta que en ambas ubicaciones contamos con un servicio de internet y un firewall UTM Fortigate como dispositivo perimetral, procederemos con la configuración para implementar un Túnel entre ambas remotas.

En este instructivo se documenta el paso a paso de la creación de este túnel.

- Tener a la mano la siguiente información a cada lado (UTM Fortigate de la sede en Barranquilla y UTM Fortigate de la sede en Cartagena):

- Ip pública ambos extremos (WAN en cada fortigate).

- Tener definida una clave de seguridad que debe ser la misma en ambos extremos.

- Tener claro cuáles son las redes locales que interactuaran a través del túnel.

Para la sede Cartagena, se dejó el túnel para las redes administrativas y telefonía.

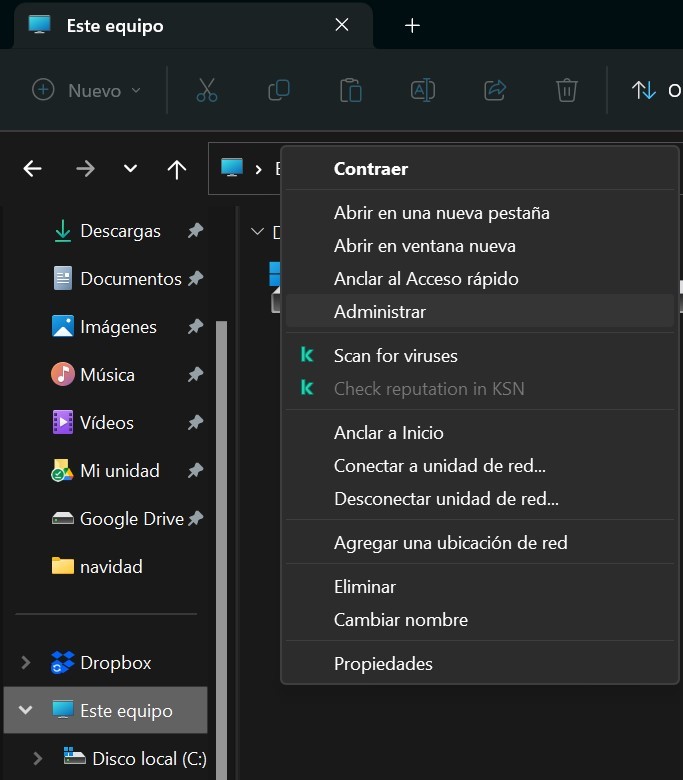

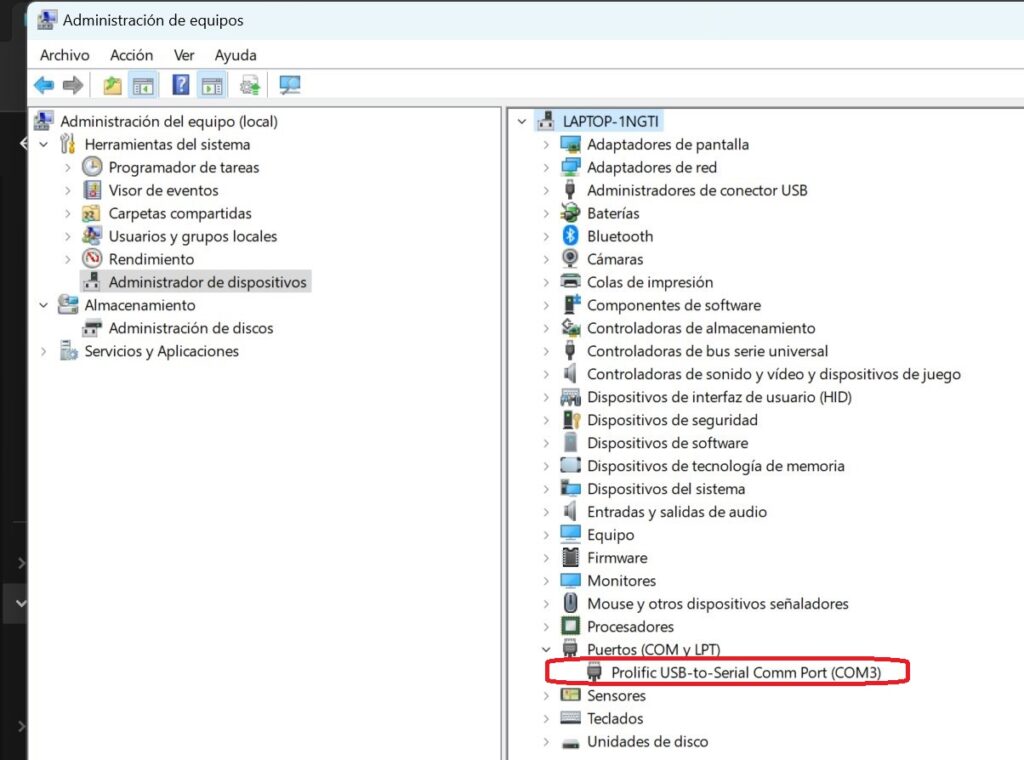

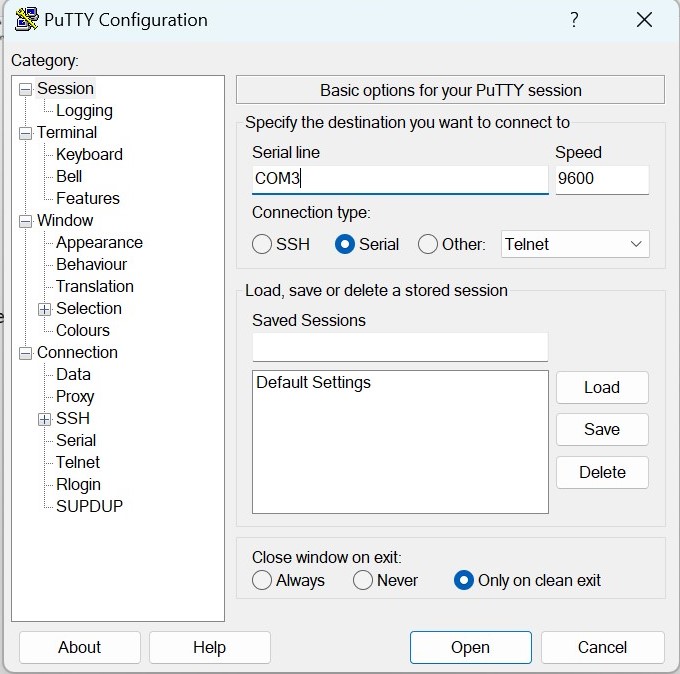

2. El segundo paso es ingresar a uno de los equipos. Puede ser cualquiera. En este caso ingresamos al fortigate de Cartagena. Ir al menú VPN/TunelesIPsec/crear nuevo

3. En la siguiente ventana colocamos un nombre para el túnel. En nuestro caso colocamos Cmar, dejamos resaltado el tipo de plantilla sitio a sitio, NAT no existe, y tipo de dispositivo Fortigate. Luego hacemos clic en siguiente.

4. En la siguiente ventana, en dispositivo remoto colocamos dirección IP y en la dirección IP remota debemos colocar la IP pública del Fortigate del otro extremo.

Automáticamente detecta la salida por la WAN. En llave compartida, colocamos la clave previamente establecida en el punto1.

Luego damos clic en siguiente.

5. En la siguiente ventana, seleccionamos la interfaz local y las subredes locales previamente establecidas en el paso 1. Escogimos la sub red administrativa y telefonía. El sistema automáticamente coloca las subredes locales. En subredes remotas, colocamos el segmento IP de la red local de Barranquilla. En acceso a internet dejamos ninguno y hacemos clic en siguiente.

6. En la siguiente ventana, aparece el resumen de la configuración y solo damos clic en crear

7. Después, ingresamos al dispositivo del otro extremo (fortigate 2), en este caso, la UTM de Barranquilla y hacemos exactamente los mismos pasos del 2 al 3 (preferiblemente colocamos otro nombre al túnel, en este caso colocamos Caribe). Luego, en el siguiente paso diligenciamos la IP de Cartagena y la clave secreta definida en el punto 1 de este instructivo que debe ser la misma que establecimos en nuestro primer túnel configurado.

8. El siguiente y último paso, es levantar el túnel. Para esto creamos un monitor por el menú Tablero de control-Dashboard/botón + en el buscador colocamos IPSec y seleccionamos el que aparece.

En la siguiente ventamos damos ok.

9. Luego observamos que en la misma ruta de dashboard, nos aparece un nuevo monitor llamado Monitor IPSec. Ingresamos ahí y nos aparece el túnel que deseamos levantar.

10. Hacemos clic derecho levantar túnel/todos los selectores de fase 2

Con esto el túnel queda operativo. Actualizamos la pantalla y nos dirigimos al menú VPN/túneles IPSec y ahí observamos el túnel arriba.

11. Luego ingresamos al otro fortigate y miramos que en efecto también se visualice el túnel arriba.

Como se puede apreciar en la imagen #20, también aparece arriba.

Con estos sencillos pasos, ya establecimos conexión entre nuestras subredes sitio a sitio.

Opcionalmente, podemos crear un visor (widget) en el dashboard de nuestras UTM para tener a la vista el estado del túnel. Para esto vamos al menú Tablero de control- Dashboard/Estado/ agregar widget

Buscamos IPSec y damos clic para agregarlo.

Al volver al menú Estado, bajamos y observamos el widget que agregamos.

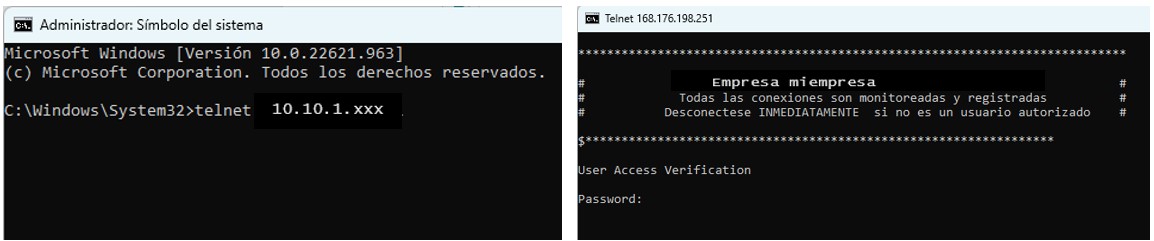

Por último, pero no menos importante, realizamos unas pruebas de comunicación de extremo a extremo. En este caso, desde la red local de Cartagena hicimos un ping a la impresora de Barranquilla e ingresamos por web a su interfaz gráfica. Lo que nos permitió corroborar el correcto funcionamiento del túnel.

Espero que te haya sido útil este post. Si te gustó, déjanos tus comentarios y Comparte!

Por: Arianis Livingston Martínez