Correos a salvo: protege tu información antes de que sea tarde.

En la actualidad es muy común escuchar sobre la importancia de las copias de seguridad y los respaldos de nuestra información en dispositivos, bien sean laptop, equipos de mesa, celulares, tablets, etc. Prácticamente todo dispositivo electrónico, es susceptible a la elaboración de copias de seguridad.

En un mundo donde la ciberdelincuencia va en aumento y a pasos agigantados, todo mecanismo de prevención y mitigación, es bienvenido. La pregunta es, ¿cómo respaldamos aquellos servicios que utilizamos de manera gratuita de proveedores de correo electrónico (Gmail, Yahoo, Outlook, entre otros), y que toda nuestra información está en sus servidores?

Alguna vez has pensado, que cuando hackean un correo electrónico, o accidentalmente se queda tu sesión abierta en un equipo de uso común, quien tenga acceso a él, sea ciberdelincuente o un usuario desconocido, tiene todo el poder sobre tu correo, incluso, eliminar todos los mensajes de tus bandejas. ¿Suena algo serio y preocupante verdad?, pues así es.

Pero no te preocupes, en este post, te enseñaremos a realizar una copia de seguridad de Google para los que utilizan Gmail. Cada proveedor tiene sus formas, pero para efectos de esta entrada, utilizaremos Gmail, que es el correo más utilizado en el mundo.

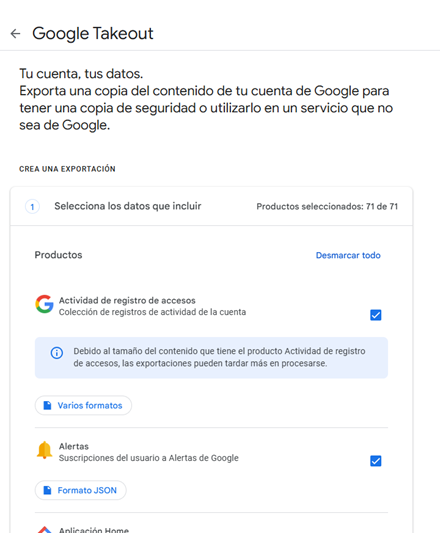

- Lo primero que debe hacer es tener la sesión de correo iniciada. Luego en una pestaña diferente ingrese a https://takeout.google.com/

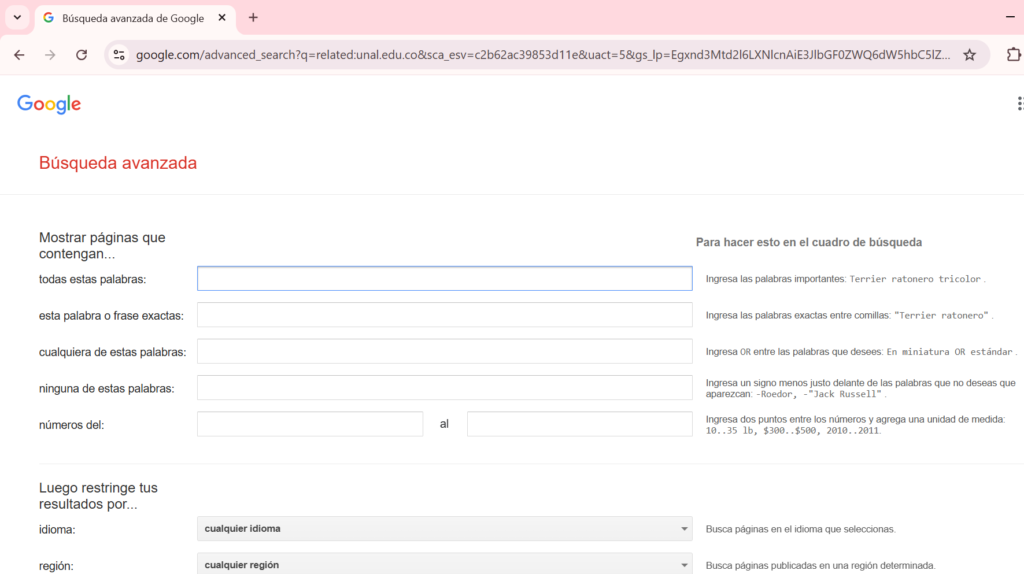

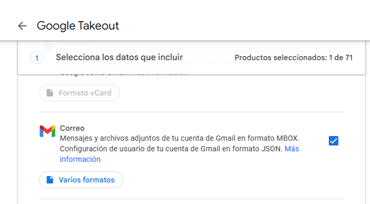

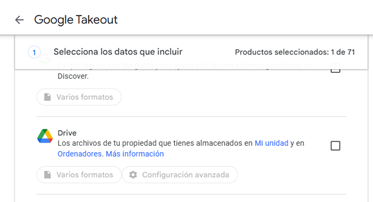

- Google Takeout te permite seleccionar exactamente qué datos quieres exportar. Para excluir Drive, en principio, haga clic en “deseleccionar todo”, marque solo “correo” y verifique que “drive” este desmarcado.

3. Seguir los siguientes pasos para crear y descargar el archivo.

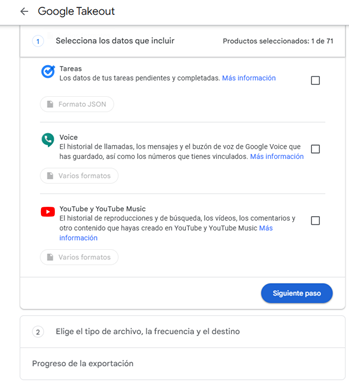

En la siguiente pantalla, seleccionamos el destino del enlace de descarga. En este caso escogimos el correo electrónico. En frecuencia, podemos programar dichas copias de forma periódica. También nos permite escoger el tipo y tamaño de archivo. Se recomienda escoger .Zip y 2 GB respectivamente como lo coloca el sistema por defecto.

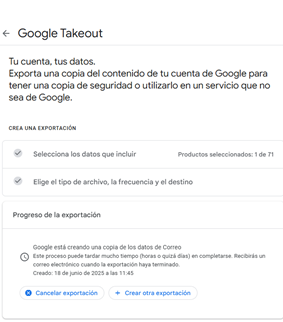

4. Finalmente inicia la exportación y nos muestra el estado de la descarga, informando que es un proceso que tarda mucho tiempo en completarse y que al finalizar, recibiremos un correo de notificación.

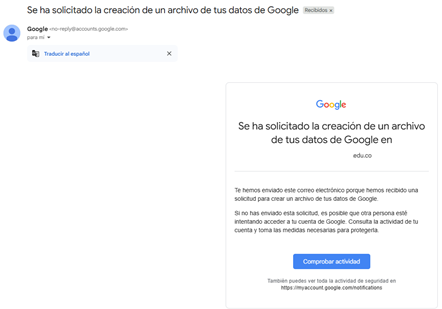

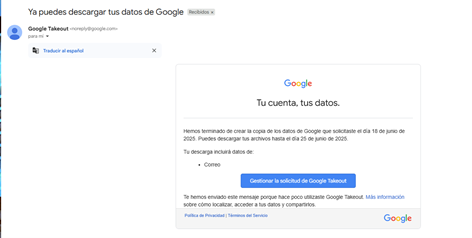

5. Al correo objeto de la copia de seguridad nos llega una notificación de Google (por seguridad), informando sobre la solicitud. No hay que hacer nada.

6. Cuando finalice la copia, nos llega un correo informando y con el link de descarga, al cual hacemos clic.

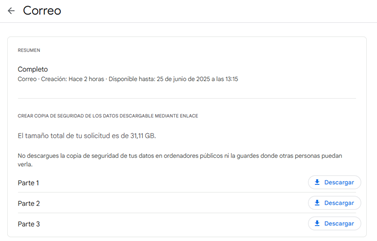

7. Luego nos envía a descargar la información. Como se observa, lo divide en partes de acuerdo al peso de la copia.

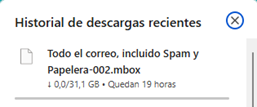

En las descargas podemos apreciar el avance de la misma.

8. Esto generará un archivo .mbox con tus correos, que puedes abrir con programas como Thunderbird.

Con estos sencillos pasos, puedes implementar tus propias medidas de seguridad ante un acceso no autorizado a tu bandeja.

Se recomienda que este proceso se haga principalmente con el correo, dejando por fuera los demás componentes de Google, ya que entre más ítems seleccionemos, hace el proceso mucho más demorado y el archivo final mucho más pesado. La idea es priorizar.

Por último, pero no menos importante, la idea es que esta copia quede almacenada en un dispositivo extraíble, en otro equipo o si es posible en la nube. Si tu equipo se daña, pues cuentas con ese respaldo.

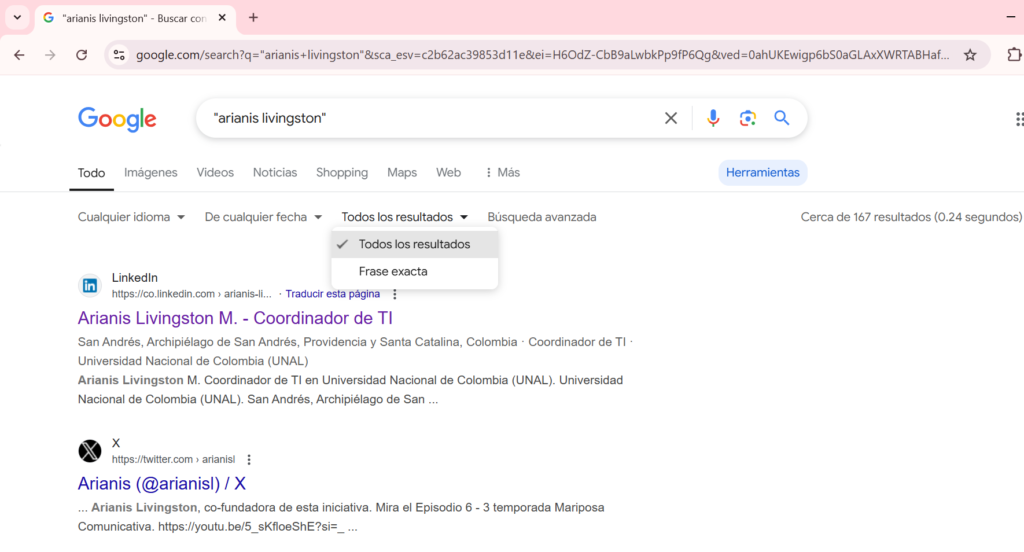

Por: Ing. Arianis Livingston Martínez